外网信息搜集

前言

渗透测试流程

一般来说渗透测试流程

外网信息收集=>入口权限突破=>内网信息收集=>权限提升=>横线渗透=>权限维持=>痕迹清理

信息搜集在第一位,也是任务最杂最繁重的。这一部分很关键,我们必须做好

外网信息搜集

前言

渗透测试流程

一般来说渗透测试流程

外网信息收集=>入口权限突破=>内网信息收集=>权限提升=>横线渗透=>权限维持=>痕迹清理

信息搜集在第一位,也是任务最杂最繁重的。这一部分很关键,我们必须做好

信息搜集

主域名查询

主域名查询可分为备案域名查询和未备案域名查询

- 备案域名查询

未备案域名查询

通过目标已知的网站获取

有些企业会把自己的其他业务站点放在网站尾部,里面也许会包含未备案的站点。

通过fofa等网络空间测绘工具

根据相关的语法,可以得到自己想要的信息

子域名获取

这里一般用工具进行,我用过的工具有layer,但这个属于爆破了不推荐

目前网上主流的有OneForAll等,这里贴个网址https://github.com/shmilylty/OneForAll

这里简单说明一些主域名与子域名的关系

子域名是主域名的下一级或下下级域名,主域名的改动会对下面的子域名造成影响:

1.主域名解析状态异常时,也会影响子域名的正常使用;

2.对主域名使用通配符证书,其下的子域名也可受到SSL证书的保护;

3.对主域名进行解析设置,在设置为泛解析的情况下,所有子域名都会指向主域名同样的IP。

4.子域名与子域名之间一般权限都是相互分开的,不会彼此相互影响。

端口扫描

原理:尝试与目标主机建立连接,如果目标主机有回复则说明端口开放。

常用工具:nmap,goby,等

我一般用nmap比较多,这里贴一个常用的命令

1 | nmap -sS -Pn -n --open --min-hostgroup 4 --min-parallelism 1024 --host-timeout 30 -T4 -v -p 1-65535 -iL ip.txt -oX output.xml |

在线查询网站

- 在线端口扫描器:http://duankou.wlphp.com/

- 站长在线工具:http://www.all-tool.cn/Tools/portblast/

- MaTools:https://www.matools.com/port

指纹识别

1、CMS信息:比如大汉CMS、织梦、帝国CMS、phpcms、ecshop等;

2、前端技术:比如HTML5、jquery、bootstrap、pure、ace等;

3、Web服务器:比如Apache、lighttpd, Nginx, IIS等;

4、应用服务器:比如Tomcat、Jboss、weblogic、websphere等;

5、开发语言:比如PHP、Java、Ruby、Python、C#等;

6、操作系统信息:比如linux、win2k8、win7、kali、centos等;

7、CDN信息:是否使用CDN,如cloudflare、360cdn、365cyd、yunjiasu等;

8、WAF信息:是否使用waf,如Topsec、Jiasule、Yundun等;

9、IP及域名信息:IP和域名注册信息、服务商信息等;

10、端口信息:有些软件或平台还会探测服务器开放的常见端口。

这里推荐一些在线网站和工具

云悉

在线识别

http://whatweb.bugscaner.com/look/

fofa,goby测绘

wappalyzer插件

火狐,谷歌插件

潮汐指纹识别

数字观星

https://fp.shuziguanxing.com/#/

一些工具

(潮汐指纹识别超好用压!)

空间搜索引擎

有时运用空间搜索引擎,可以在最初拿到确定目标时,就找到弱点。

目前比较常见的空间搜索引擎有 Fofa、Shodan、360 夸克、奇安信全球鹰、知道创宇 ZoomEye 等等。

目录获取

工具:dirsearch,ffuf,御剑

ffuf 更侧重于 FFUZ,不过不管是目录扫描还是 FFUZ ,扫描的结果都在于字典,Github 上 4k 多个 star 的字典:https://github.com/TheKingOfDuck/fuzzDicts

邮箱地址获取

邮箱地址比较常用的方法有直接通过搜索引擎找网上公开的邮箱信息,这种往往会指向目标的网站中,比如目标某个网页的附件中包含有邮箱等信息。

之外还可以使用 Github 搜索目标公司开发者在代码中注释的邮箱信息,其实不太明白为什么开发者都喜欢把自己的邮箱注释到代码里。

也可以通过领英找到目标公司的员工姓名,通过「拼音+@公司域名」的方法去构造员工邮箱。

也有一些网站可以查询邮箱,这种比较方便,比如以下网站:

https://app.snov.io/domain-search

https://www.email-format.com/i/search/

另外如果收集到了目标的 outlook 站点,也可以尝试去爆破邮箱用户名

(这方面不太懂,没怎么试过)

真实ip

由于cdn的存在,我们有时不能直接得到目标的真实ip

cdn原理:

就是将源站的资源缓存CDN各个节点上,当请求命中了某个节点的资源缓存时,立即返回客户端,避免每个请求的资源都通过源站获取,避免网络拥塞、缓解源站压力,保证用户访问资源的速度和体验。

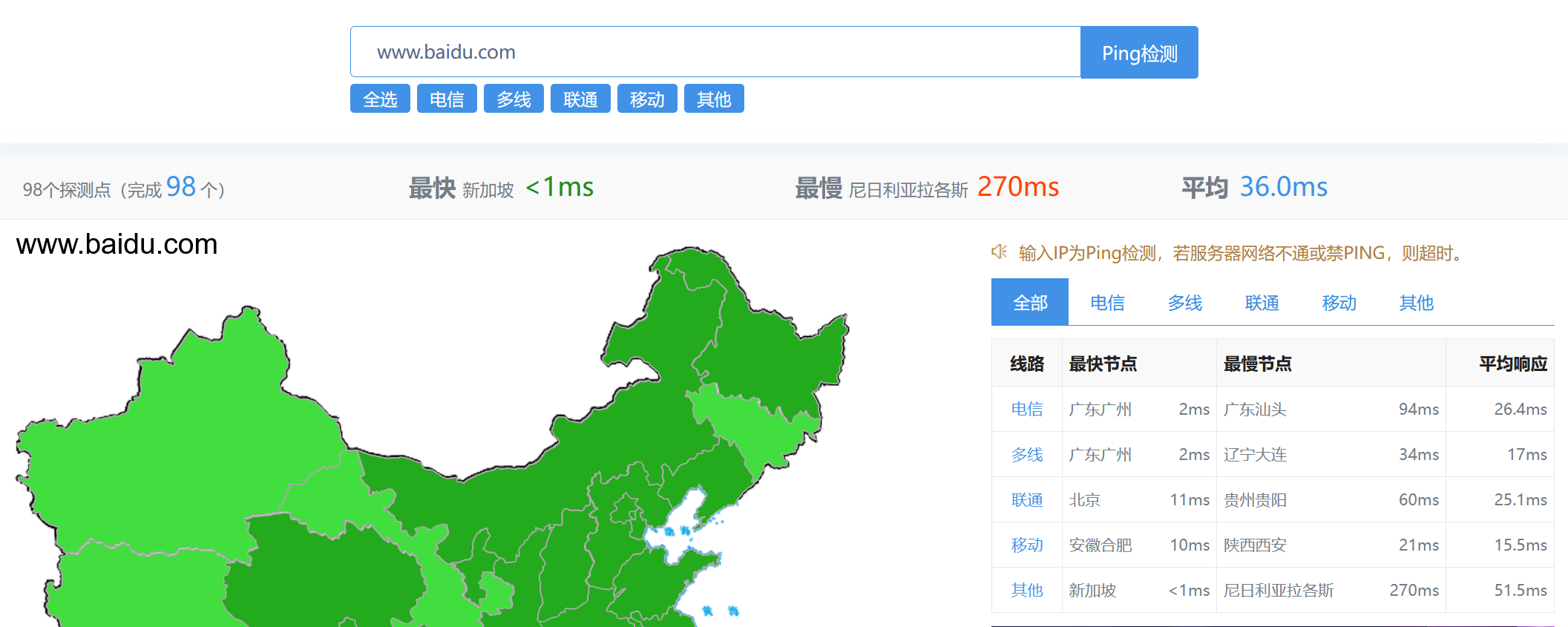

由CDN的原理,不同的地方去Ping服务器,如果IP不一样,则目标网站肯定使用了CDN。

这里推荐一个网站可以多个地点ping服务器,

https://asm.ca.com/en/ping.php

http://www.webkaka.com/ping.aspx

- 二级域名发法

目标站点一般不会把二级域名放在cdn上通过在线工具如站长帮手,收集子域名,确定了没使用CDN的二级域名后。本地将目标域名绑定到同IP(修改host文件),如果能访问就说明目标站与此二级域名在同一个服务器上;如果两者不在同一服务器也可能在同C段,扫描C段所有开80端口的IP,然后挨个尝试。

- nslookup法

http://tool.chinaz.com/nslookup

找国外的比较偏僻的DNS解析服务器进行DNS查询,因为大部分CDN提供商只针对国内市场,而对国外市场几乎是不做CDN,所以有很大的几率会直接解析到真实IP。

- ping法

直接ping example.com而不是www.example.com,因为现有很多CDN厂商基本只要求把www.example.com cname到CDN主服务器上去,那么直接ping example.com有可能直接获得真实IP。

c段查询

许多企业在办理宽带时,运营商为企业分配的IP往往都是连续的,所以我们可以通过被测目标的其他公网服务器进行横向到被测目标

常用在线C段查询网站:

1 | 鹰图:https://hunter.qianxin.com/ |

whois

可以查询联系人,联系邮箱,创建时间,过期时间等,有利于后面进一步的信息手机